BEC是什么

商业电子邮件妥协(BEC)是一种电子邮件网络犯罪骗局,其中攻击者将企业欺骗公司。商业电子邮件妥协是一个庞大而不断增长的问题,可以针对世界各地各个行业的各种规模的组织。Bec诈骗将组织暴露在数十亿美元中潜在损失。

电子邮件帐户妥协(EAC)或电子邮件帐户收购是一种与基于云的基础架构时代加速的相关威胁。EAC通常与BEC相关联,因为受损的账户用于越来越多的BC等诈骗(虽然EAC也是其他类型的网络攻击的基础)。

BEC和EAC很难检测和预防,特别是使用遗留工具、点产品和本地云平台防御。

商业电子邮件的危害类型

FBI将BEC诈骗定义为5种主要类型:

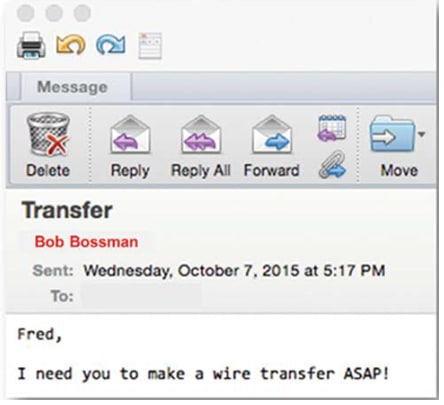

- CEO欺诈:在这种情况下,攻击者将自己定位为公司的首席执行官或主管,通常会给财务部门的个人发送电子邮件,要求将资金转移到攻击者控制的一个账户。

- 帐户妥协:一名员工的电子邮件账户被黑客入侵,并被用来要求向供应商付款。然后付款被发送到攻击者拥有的欺诈性银行账户。

- 假发票方案:攻击者通常通过这种策略来攻击外国供应商。骗子的行为就像他们是供应商,并要求资金转移到欺诈账户。

- 律师冒犯:这是指攻击者冒充律师或法律代表。较低级别的员工通常是通过这些类型的攻击的目标,一个人没有知识来质疑请求的有效性。

- 数据盗窃:这些类型的攻击通常以人力资源员工为目标,试图获取公司内部个人(如ceo和高管)的个人或敏感信息。这些数据可以用于未来的攻击,比如CEO Fraud。

理解的威胁

BEC攻击如何工作?

在BEC攻击中,攻击者伪装成收件人应该信任的人——通常是同事、老板或供应商。发送方要求接收方进行电汇,转移工资,更改未来付款的银行细节,等等。

Bec攻击难以检测,因为它们不使用可以用标准网络防御分析的恶意软件或恶意URL。相反,攻击依赖于冒充和其他社会工程技术,以欺骗人们代表攻击者的互动。

由于它们的目标性质和社会工程的使用,手动调查和纠正这些攻击是困难和耗时的。

BEC攻击使用多种模拟技术,如域欺骗和相似域。这些攻击是有效的,因为域误用是一个复杂的问题。阻止域名欺骗已经够困难的了——预测每个潜在的相似域名就更难了。这种困难只会随着外部合作伙伴的每个领域而增加,这些领域可以被用于BEC攻击,以利用用户的信任。

在EAC中,攻击者控制了一个合法的电子邮件帐户,允许他们启动类似的beca风格。但在这些情况下,攻击者不只是试图伪装成某个人——为了所有实际目的,攻击者是那个人。

因为BEC和EAC关注的是人的弱点,而不是技术弱点,它们需要以人为中心的防御,可以预防、检测和响应各种BEC和EAC技术。

阶段1 -电子邮件列表目标

- 攻击者首先建立一个目标电子邮件列表。常见的策略包括挖掘领英个人资料,筛选商业电子邮件数据库,甚至浏览各种网站来寻找联系信息。

第2阶段 - 发射攻击

- 攻击者通过发送批量电子邮件开始攻击他们的攻击。自攻击者将利用欺骗,看起来相似的域名和假电子邮件名称等策略,难以识别恶意的意图。

阶段3 -社会工程

- 在这个阶段,攻击者将使在财政部门的CEO或其他个人等公司内的个人造成促进个人。众所周的是,请参阅请求紧急响应的电子邮件。

阶段4 -财务收益

- 如果攻击者可以成功地与个人建立信任,这通常是财务收益或数据泄露的阶段。

如何防止BEC exploit ?

BEC和EAC是需要多层防御的复杂问题。有效地阻止这些漏洞意味着:

- 停止广泛的BEC/EAC战术

- 在您的环境和云中纳入恶意活动和用户行为的可见性

- 自动检测和威胁响应

有效的BEC/EAC防御可以保护攻击者利用的所有通道。这些包括企业电子邮件、个人网络邮件、商业伙伴的电子邮件、云应用程序、你的网络域名、网络和用户自己的行为。

由于BEC和EAC依赖于自愿(尽管不知情)的受害者,攻击可见性、电子邮件保护和用户意识都在有效的防御中起着关键作用。

培训您的用户寻找这些迹象,电子邮件可能不是它看起来的似乎:

- 高级管理人员要求不寻常的信息:有多少ceo真的想查看员工个人的W2和税务信息?虽然我们大多数人都会很自然地迅速回复一封来自最高管理层的邮件,但我们有必要停下来考虑一下这个邮件请求是否有意义。首席财务官可能要求汇总薪酬数据或特殊报告,但不太可能要求单个员工的数据。

- 要求不与他人交流:冒名顶替者的电子邮件通常要求收件人对请求保密,或者只通过电子邮件与发送者沟通。

- 请求绕过正常通道:大多数组织都有会计系统,无论要求如何紧急情况,都必须处理账单和付款。当通过电子邮件绕过这些通道直接从执行请求请求,例如,急需电汇转移尽快完成,因此收件人应该是可疑的。

- 语言问题和不寻常的日期格式一些诱饵邮件语法完美无瑕,一些首席执行官用蹩脚的英语写邮件。但在许多此类攻击中,欧洲的日期格式(日、月、年)或句子结构表明电子邮件是由非母语人士写的,这是很常见的。

- 电子邮件域和“回复”地址不匹配的发件人的地址BEC电子邮件经常使用欺骗和类似的发件人地址,如果收件人不注意,很容易忽略。(比如,把yourcompany.com换成yourc0company.com)。

强大的电子邮件安全,域认证,帐户保护,内容检查和用户意识必须以整体的方式一起工作。

防范BEC攻击

在面对这些日益常见的BEC攻击时,以下是一些保证组织安全的技巧:

- 起疑心。要求澄清,转发电子邮件给IT,或与同事核实,都比给中国的一家假冒公司汇几十万美元要好。

- 如果有什么不觉得对,它可能不是。鼓励员工相信自己的直觉,并问“我的CEO真的会让我这么做吗?”或“为什么这个供应商不通过我们的门户提交发票?”

- 慢一点。攻击者经常在我们一天中最忙的时候发动攻击,这是有原因的。如果人力资源经理快速浏10bet十搏欧洲杯首页览电子邮件,她不太可能停下来考虑某个特定的请求是否可疑。

了解更多关于BEC和EAC的威胁

Ippostor电子邮件是专门构建的,以模拟您的用户信任并欺骗向网络犯罪分子发送金钱或个人信息。校样点是唯一可以提供解决所有攻击者战术的集成的整体解决方案的供应商,提供了对恶意活动和用户行为的可视性,并自动化检测和威胁响应。